Um virtuelle Bedrohungen unter Kontrolle zu halten, ist es für eine Organisation wichtig, ihre IT-Sicherheits-Basiskonfiguration auf die bestmöglichen Sicherheitsstandards auszurichten. Jede Organisation ist, abhängig von der jeweiligen Branche, individuell unterschiedlichen Bedrohungen ausgesetzt, doch die Massnahmen für IT-Sicherheit richten sich nach allgemeingültigen Standards, die für alle gleichermassen anwendbar sind.

Während eine Klinik sich vor allem um den Schutz sensibler Patientendaten kümmert, wird ein Online-Shop eher Finanzdaten und Produktinformationen in den Fokus stellen, ein Personalvermittler dagegen wird Bewerber- und Kundendaten schützen wollen. In allen Fällen geht es jedoch um den Schutz wichtiger Daten und die notwendige Basissicherheit von Systemen, Apps, IT-Strukturen und Geräten.

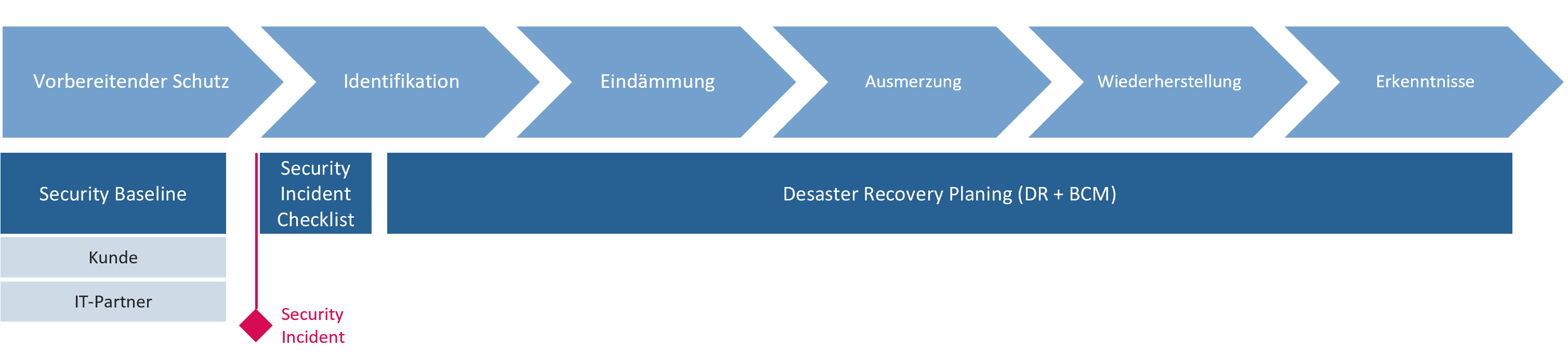

Für eine minimale Absicherung des Unternehmens sollten bestimmte Massnahmen getroffen werden, die für eine grundlegende Sicherheit sorgen. Microsoft stellt mit den Sicherheits-Baselines für Windows eine Anleitung zum Schutz gegen Cyberangriffe zur Verfügung. In der Security Baseline sind sowohl technische als auch organisatorische Massnahmen enthalten, die das Unternehmen und den jeweiligen IT-Partner betreffen.

Windows-Systeme härten als Schutz gegen Angriffe

Lücken und Schwachstellen in der Konfiguration werden mit Hilfe der definierten Massnahmen und Richtlinien der Baseline aufgedeckt und können so behoben werden, bevor ein Sicherheitsvorfall eintritt. Die Security Baselines von Microsoft verbessern so den Schutz gegen Cyberangriffe und unterstützen die Härtung der Windows-Systeme. Sie sind daher für jedes Unternehmen, das sich möglichst gut gegen Cyberattacken absichern will, unverzichtbar.

Gruppenrichtlinien dienen der erleichterten Verwaltung der Produkte und werden mit Objektsicherungen bereitgestellt, die auf Grundwerten basieren, eben der Security Baseline. Sie hilft bei der Konfiguration von Sicherheitseinstellungen für Edge und Windows. Die Einstellung der Gruppenrichtlinien ist sehr zeitaufwendig, da es sehr viele gibt, von denen sich allerdings nur wenige auf Sicherheit beziehen. Deshalb ist es für ein Unternehmen effizienter, die Definitionen der Baseline dem IT-Partner zu überlassen.

Durch die Umsetzung der Baseline wird überdies das Know-how zwischen dem Unternehmen, seinen Partnern und Microsoft gebündelt und übergreifend dokumentiert und ausgetauscht. Ein weiterer Vorteil besteht darin, dass die Baselines und ihre Anleitung von Microsoft kostenlos zur Verfügung gestellt werden und daher ohne Aufwand und Risiko nutzbar sind. Da sie aus sicherer Quelle stammen, sind sie geprüft, valide und zuverlässig.

Wichtig: Sicherheitsvorfällen vorbeugen

Eine hundertprozentige Sicherheit gibt es dennoch nie. Für einen Sicherheitsvorfall sollte deshalb in jedem Fall vorgesorgt werden, damit nicht lange überlegt werden muss, was zu tun ist. Bei einem erfolgreichen Angriff von Cyberkriminellen ins Netzwerk des Unternehmens, ist schnelles Handeln unerlässlich. Das wichtigste ist eine Security Incident-Checkliste, die professionelle Abwehrmassnahmen ohne Verzögerung ermöglicht.

Sobald man bemerkt, dass ein Cyberangriff stattgefunden hat, ist es ratsam, sich an einen festgelegten Ablauf zu orientieren. Als erstes sollte erfasst werden, was überhaupt vorgefallen ist, und wie es bemerkt wurde. Wenn externe Personen das Incident gemeldet haben, sollten diese kontaktiert werden. Überlegen Sie, welche Auswirkungen die Cyberattacke auf das Unternehmen und auf die Prozesse, Dienstleistungen und Produkte haben könnte.

Es sollte im Notfallplan festgelegt werden, welche Systeme in jedem Fall produktiv bleiben müssen, welche zum Zweck der Forensik zur Beweissicherung stillgelegt werden können. Falls Massnahmen zur Strafverfolgung eingeleitet werden sollen, müssen Beweise möglichst zeitnah gesichert und für die Analyse vorgehalten werden. Hierbei wird ermittelt, wie der Vorfall abgelaufen ist, welche Schwachstellen es gab und ob es sich um einen gezielten Angriff handelte. Möglicherweise gibt es weitere Angegriffene oder potentielle Opfer. Diese sollten gegebenenfalls gewarnt werden.

Incident-Folgen lassen sich durch sinnvolle Massnahmen begrenzen

Wenn feststeht, dass ein erfolgreicher Angriff auf Windows-Server stattgefunden hat, dann gibt es eine konkrete Vorgehensweise zur Eindämmung der Folgen. Nach einer Trennung der Internetverbindung, die verhindert, dass infizierte Systeme noch weitere Befehle des Angreifers ausführen, prüft man, ob intakte Backups vorliegen und fährt – falls ja – den Backup-Server herunter. Danach können alle Vorkehrungen zur Endpoint-Sicherung vorgenommen werden, wobei kritische Kennwörter und Passwörter geändert sowie unbekannte Accounts ermittelt und, wenn nötig, deaktiviert werden.

Eine definierte Security Baseline und erprobte Security Incident Checklisten sind im Falle eines Cyberangriffs die wichtigsten beiden Elemente, mit welchen sich jedes Unternehmen optimal vorbereiten und adäquat schützen kann. Bei einem IT-Security Vorfall ist eine planvolle IT-Security-Risikoanalyse das beste Mittel, um Schäden durch Cyberangriffe zu begrenzen und schnell beheben zu können.